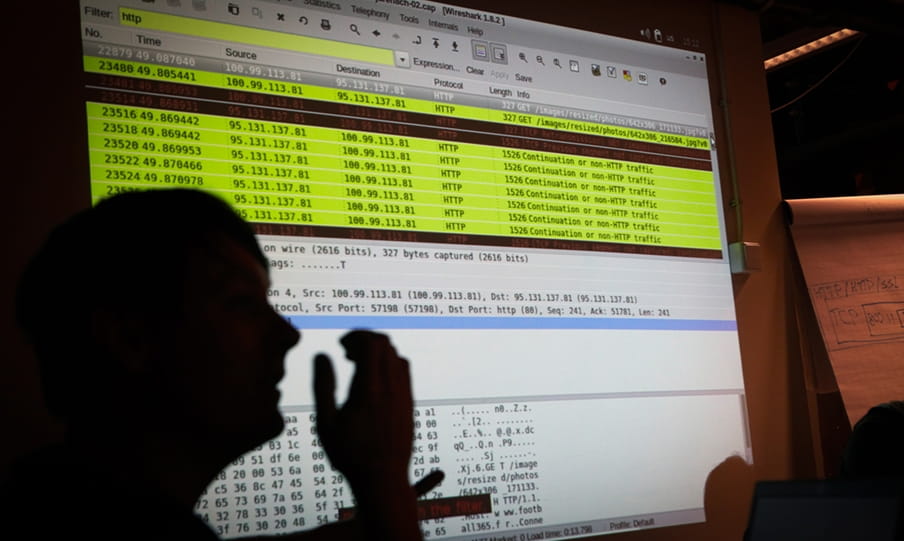

Vier maanden geleden testte ik samen met een hacker een aantal openbare wifi-netwerken in Amsterdam. Bewapend met een laptop en de juiste software toonden we in drie cafés aan hoe makkelijk het is om een wifi-netwerk te kraken en het communicatieverkeer van de aanwezige smartphones en laptops te monitoren. Het bleek een koud kunstje om intieme gegevens over de cafébezoekers te achterhalen. Waar ze waren geweest, welke sites ze bezochten, wat voor type besturingssysteem ze hadden. Als we zouden willen en een stap verder waren gegaan, hadden we ook wachtwoorden en bankgegevens aan de bezoekers kunnen onttrekken.

Ik schrijf hier ‘we’, maar mijn rol was vrij beperkt. Ter voorbereiding had ik mij uiteraard verdiept in de technologie en software die de hacker zou gebruiken, en ook tijdens het schrijven bleef ik researchen. Zo kreeg ik genoeg grip op de materie om met de borst vooruit het verhaal op te tekenen. Maar het echte veldwerk deed de hacker. Ik kon niet wat hij kon. Ik zat erbij en keek ernaar.

Het uiteindelijke verhaal was, met meer dan vierhonderdduizend lezers, een groot succes. Dat kwam voor een belangrijk deel, denk ik, door de toegankelijke, niet-al-te-technische wijze waarop ik het had opgeschreven. Toch liep ik de weken na het artikel geregeld tegen mijn eigen beperkingen aan. Als ik iemand probeerde uit te leggen wat de hacker nu exact had gedaan en hij of zij vroeg door, dan hield mijn kennis op een gegeven moment op. Ja, ik kon vertellen wat een SSL-strip was, hoe DNS-spoofing globaal werkte en waarom de hacker een Pineapple had gebruikt, maar je moest me niet vragen welke UNIX-commando’s de hacker hanteerde, hoe hij de data precies had uitgelezen en waarom de ene router beter is te hacken dan de andere.

Ik begreep het wel, maar doorgrondde het niet. Van de klok en de klepel.

Een confrontatie met de hiaten in mijn kennis

Afgelopen week, van zaterdag 5 tot en met dinsdag 8 juli, ging ik de confrontatie aan met de hiaten in mijn eigen technologiekennis. Samen met ongeveer vijftien andere deelnemers volgde ik in Het Bushuis in Amsterdam de Networkshop, een intensieve cursus die de deelnemers in drieënhalve dag de finesses van computernetwerken bijbrengt en hen in staat stelt om zelf een netwerk te manipuleren en te bouwen. De docenten van de workshop waren Julian Oliver en Danja Vasiliev, twee hackers/programmeurs/kunstenaars die deel zijn van het Berlijnse collectief The Critical Engineers, dat als filosofie heeft dat de invloed van technologie blootgelegd kan worden door de ‘taal’ van de technologie te bestuderen, te begrijpen en te manipuleren.

Onze genetwerkte apparaten, zeggen Oliver en Vasiliev, zijn meer en meer een black box voor ons: een ding waarvan we weten wat het doet − bellen, surfen, appen −, maar waarvan we geen enkel idee hebben hoe het dat doet. ‘Als je iemand vraagt hoe het zonnestelsel of het postsysteem werkt, geeft diegene je meestal wel een redelijk correct antwoord,’ zegt Julian Oliver op de eerste dag. ‘Veel minder mensen komen ook maar in de buurt van een adequate uitleg van hoe e-mail werkt, laat staan hoe een computernetwerk functioneert.’

Met de Franse filosoof Bruno Latour zeggen The Critical Engineers dat, paradoxaal genoeg, hoe beter een technologie werkt, hoe minder je geneigd bent om het apparaat te leren doorgronden: het doet immers wat het behoort te doen. Terwijl het eigenlijk andersom zou moeten werken: hoe afhankelijker wij worden van technologie, hoe beter wij de technologie moeten begrijpen. Want aan dit gebrek aan kennis kleeft een risico: we missen het praktische begrip om de politieke implicaties van technologie in te zien. ‘Je hoeft geen techneut te zijn,’ zegt Oliver. ‘Maar je moet wel een beetje begrijpen hoe het werkt om niet voor de gek te worden gehouden.’

Onze genetwerkte apparaten zijn meer en meer een black box voor ons: een ding waarvan we weten wat het doet − bellen, surfen, appen −, maar waarvan we geen enkel idee hebben hoe het dat doet

Oliver en Vasiliev geven tijdens de les een anekdote van een Networkshop die zij gaven in Peru. Samen met de deelnemers ontdekten zij dat al het Peruviaanse internetverkeer door het Spaanse Telefonica werd gerouteerd. De deelnemers schrokken toen zij zich realiseerden hoe de technologische infrastructuur hen afhankelijk maakte van de oude kolonisator.

Tussen ons en onze apparaten staan meer en meer prachtige interfaces die verbloemen wat er onder motorkap van het apparaat gebeurt. Denk aan de iPhone met alle mooie icoontjes. Maar die esthetiek en het gebruikersgemak ‘promoten en veroorzaken’ een luiheid bij de gebruiker, volgens de Kritische Ingenieurs. Bovendien liggen er politieke, economische en marketingoverwegingen ten grondslag aan die interfaces. ‘We horen van onze hightechproducten niet te weten hoe ze werken,’ zegt Oliver. ‘Je mag van de patentadvocaten van Apple niet weten hoe een iPhone werkt. Maar tussen ons en een grammofoonplaatspeler stonden geen advocaten.’

En wat betekent dat voor eigenaarschap? Als we niet kunnen of mogen zien hoe de apparaten die wij gebruiken werken, zijn ze dan wel van ons? We moeten dat eigenaarschap terugveroveren, aldus de Critical Engineers. Door de technologie te deconstrueren, te modificeren en, als we daar zin in hebben, te ruïneren. ‘Dat zijn rechten die horen bij eigenaarschap.’

En dat is precies wat wij tijdens de workshop hebben gedaan. Samen met enkele universitair onderzoekers, rijksambtenaren en een blogger, leerde ik hoe ik apparaten kan commanderen, een eigen netwerk kan bouwen en het verkeer dat door een open wifi-netwerk stroomt, kan monitoren.

Het was intensief en ik ben de informatie nog steeds aan het verwerken. ‘It’s hardcore to learn but it’s pretty fucking cool actually,’ zei Vasiliev bij aanvang van de workshop. Hieronder zal ik de belangrijkste lessen beschrijven. Mijn belangrijkste les was dat ik nog lang niet genoeg begrijp van de thema’s waar ik over schrijf. Verwacht dan ook geen uitputtende technische uitleg, maar zie het als een aanzet voor verdere studie.

De apparaten leren commanderen

Het kan: de volledige controle krijgen over een apparaat. Wij leerden hoe je een apparaat kunt commanderen dat draait op UNIX, een besturingssysteem waar veel smartphones, computers, servers en robots gebruik van maken. Zo behoort het besturingssysteem OS-X van Apple tot de UNIX-familie, net als het veelgebruikte Linux. Laten we er voor het gemak maar even van uitgaan dat de meeste genetwerkte apparaten die je gebruikt, behalve Windows-computers, op UNIX-draaien.

We werden onderwezen in command line van UNIX, een simpel interface waarmee de gebruiker het apparaat met verschillende commando’s opdrachten kan geven. Normaal gesproken communiceer je met je computer via het bureaublad, apps of een knopje, maar de command line stelt je in staat om met een apparaat te praten zonder afhankelijk te zijn van de interface die de fabrikant erbij levert. Een ‘opgelegde’ interface beperkt de gebruiker per definitie in zijn bewegingsruimte, doordat hij zelf niet kan kiezen welke opdrachten hij zijn apparaat geeft.

Met de commando’s geef je de opdracht om kleine programmaatjes te laten draaien die essentieel zijn voor het functioneren van het het apparaat. Je kunt mappen aanmaken op je computer, documenten kopiëren en tekst in documentjes plaatsen. Maar je kunt er ook scripts aanmaken die het apparaat geautomatiseerde opdrachten uit laten voeren, chatprogramma’s opbouwen en, als je in contact staat met een ander apparaat, versleuteld communiceren. ‘Je maakt van je computer een drone,’ legt Oliver uit, ‘die volledig onder jouw controle staat en die je als eigenaar kunt commanderen en automatiseren.’

‘Je maakt van je computer een drone,’ legt Oliver uit, ‘die volledig onder jouw controle staat en die je als eigenaar kunt commanderen en automatiseren’

Op de tweede dag, als onze computers aan elkaar gekoppeld zijn, mogen we spelen met een aantal commando’s. We leren hoe we documenten op elkaars computer kunnen zetten en hoe we vervolgens in die documenten boodschappen aan elkaar achter kunnen laten. Het lukt een van de andere deelnemers om mijn computer even over te nemen en het systeem te laten herstarten.

De kracht van de command line is vanaf het eerste moment duidelijk. Spelenderwijs kom je er achter dat de laptop waar je op werkt en de smartphone die je gebruikt maar beperkte apparaten zijn: de keuzes die je als gebruiker hebt worden bepaald door de fabrikant van het apparaat. Met de command line neem je als gebruiker de controle over het systeem. En hoewel een beginneling als ik continu vragen moet stellen aan de docenten en op mijn spiekbrief kijk, waan ik me voor even een systeembeheerder of hacker als het me zowaar zelfstandig lukt om met een paar regeltjes tekst en tekens een document met de naam ‘Top Secret’ op de computer van een mededeelnemer te plaatsen.

Het netwerk begrijpen en misbruiken

‘Een computernetwerk is een zwaar onbegrepen technologie waar wij steeds afhankelijker van worden,’ aldus Critical Engineer Julian Oliver. Om die reden krijgen wij, voordat we een netwerk gaan bouwen en gebruiken, een theorielesje computernetwerken. De beste manier om een computernetwerk te begrijpen is door het zogenoemde OSI-model (Open Systems Interconnect), dat een computernetwerk beschrijft in een aantal lagen.

Allereerst bestaat een netwerk uit een fysieke infrastructuur. Onder deze fysieke laag vallen kabels, routers en alle andere apparaten die elektriciteit vervoeren door het netwerk. In een draadloos computernetwerk vervangt de lucht de kabel als het fysieke onderdeel van het netwerk.

Daarboven bevindt zich de datalink-laag; die delen van het netwerk die verantwoordelijk zijn voor het transport van de data-bits van apparaat naar apparaat. Dan gaat het bijvoorbeeld over de verbinding tussen een computer en een router (de signalen, niet de kabel). Daarvoor is het wel nodig dat ieder apparaat een eigen, unieke naam draagt. Die naam is het MAC-adres (Media Acces Control), een fysiek adres dat er bijvoorbeeld zo uit ziet: 00:b9:a5:12:00:17 en dat de communicatie tussen de apparaten mogelijk maakt. Met de command line kunnen we ons eigen MAC-adres achterhalen evenals het MAC-adres van de router.

De volgende laag is de netwerk-laag, die de pakketjes data door het netwerk laat stromen. Het is een soort adressysteem dat ervoor zorgt dat het verkeer in een netwerk op de juiste plekken terechtkomt. Het adressysteem dat hiervoor gebruikt wordt is het zogenoemde Internet Protocol, en de adressen zijn IP-adressen.

Een netwerk bestaat in totaal uit zeven lagen, waarvan de Critical Engineers er nog twee uitlichten: de transportlaag, die ervoor zorgt dat het datatransportprobleemloos verloopt naar de applicatielaag, die het dichtst bij de gebruiker van het netwerk staat. De webbrowser bevindt zich bijvoorbeeld in deze laag.

Aan de hand van de uitleg van het netwerk, wordt duidelijk dat een computernetwerk óók een systeem is van macht. Macht over communicatieverkeer en toegang daartoe. Door te begrijpen hoe het netwerk werkt, door de verschillende lagen af te pellen, kun je blootleggen welke partijen er aan de touwtjes trekken.

Maar simpel is dat niet. Het duizelt mij met regelmaat. De combinatie van een totaal nieuwe vaardigheid − de command line − en de diepgravende theoretische uitleg over netwerkstructuren, datapakketstromen en routerconfiguraties, zorgt ervoor dat ik zo nu en dan de draad kwijtraak. Als we zelf een computernetwerk gaan opzetten, doe ik maar half mee en volg vrij slaafs de opdrachten van de docenten. Pretty hardcore.

Een machtig gevoel

Als afsluiting van de workshop trekken we op de laatste dag naar een café in Amsterdam om het dataverkeer dat door het wifi-netwerk stroomt te monitoren en op te vangen. We hebben de afgelopen dagen geleerd hoe we mee kunnen kijken met de datastromen, hoe we die kunnen opslaan en hoe we dat vervolgens kunnen uitlezen. Ik zie op mijn scherm dezelfde informatie die ik vier maanden geleden zag op de laptop van de hacker. Het lukt mij om zelfstandig te doen waar ik toen een hacker voor nodig had. Dat geeft een machtig gevoel.

Maar die voldoening wordt overvleugeld door het confronterende besef dat ik nog steeds maar een fractie begrijp van de onderwerpen waar ik over schrijf. Deze workshop heeft mij geleerd dat als je de invloed van technologie wilt begrijpen, je de technologie ook echt moet doorgronden.

Als je naar een smartphone kijkt zie je een ding met apps dat kan bellen, maar schroef je de motorkap los, dan zie je opeens een apparaat dat voornamelijk gegevens over de gebruiker verzamelt en verkoopt aan de hoogste bieder.

Als je een e-mail ontvangt zie je een e-mail, maar verdiep je je in netwerkstructuren dan ontdek je dat er achter die mail een syteem schuilgaat van kabels en routers, maar ook van politieke en economische machtsstructuren.

Dat doorgronden is voor iedereen van belang - niet alleen voor journalisten die over technologie schrijven.

Big Business is watching you

Met geavanceerde trackers op websites slaan onbekende bedrijven talloze persoonsgegevens van ons op. Hoewel er miljarden aan worden verdiend, weet niemand wat deze bedrijven er precies mee doen. Deel 1 in een serie over de verborgen economie achter het web.

Big Business is watching you

Met geavanceerde trackers op websites slaan onbekende bedrijven talloze persoonsgegevens van ons op. Hoewel er miljarden aan worden verdiend, weet niemand wat deze bedrijven er precies mee doen. Deel 1 in een serie over de verborgen economie achter het web.

Dit gebeurt er allemaal onder de motorkap van je smartphone

Eerder schreven we over onlinetrackers die ons gedrag registeren via pc’s en laptops. Vandaag het vervolg: wat houdt het apparaat in onze broekzak allemaal over ons bij? Na langdurig onderzoek naar 85 populaire apps ontdekte correspondent Dimitri Tokmetzis hoe de smartphone vol privacygevoelige lekken zit.

Dit gebeurt er allemaal onder de motorkap van je smartphone

Eerder schreven we over onlinetrackers die ons gedrag registeren via pc’s en laptops. Vandaag het vervolg: wat houdt het apparaat in onze broekzak allemaal over ons bij? Na langdurig onderzoek naar 85 populaire apps ontdekte correspondent Dimitri Tokmetzis hoe de smartphone vol privacygevoelige lekken zit.

Elke mail die je verstuurt heeft de NSA en de AIVD in de cc

Elke dag versturen we achteloos miljarden e-mails de wereld over. Die mails leggen enorme afstanden af voor ze een seconde later bij de ontvanger aankomen. Wij volgden een e-mail van begin tot eind en ontdekten: iedere mail die je verstuurt is een potentiële groepsmail, met talloze bedrijven en inlichtingendiensten als mogelijke onderscheppers.

Elke mail die je verstuurt heeft de NSA en de AIVD in de cc

Elke dag versturen we achteloos miljarden e-mails de wereld over. Die mails leggen enorme afstanden af voor ze een seconde later bij de ontvanger aankomen. Wij volgden een e-mail van begin tot eind en ontdekten: iedere mail die je verstuurt is een potentiële groepsmail, met talloze bedrijven en inlichtingendiensten als mogelijke onderscheppers.

Wil je handiger worden met computers? Koop een Raspberry Pi

We begrijpen onze (computer)-technologie niet, schrijft correspondent Maurits Martijn. Gelukkig er is er een heel betaalbare én leuke manier om daar iets aan te doen. Behalve een vierdaagse workshop volgen, kun je ook een Raspberry Pi aanschaffen.

Wil je handiger worden met computers? Koop een Raspberry Pi

We begrijpen onze (computer)-technologie niet, schrijft correspondent Maurits Martijn. Gelukkig er is er een heel betaalbare én leuke manier om daar iets aan te doen. Behalve een vierdaagse workshop volgen, kun je ook een Raspberry Pi aanschaffen.

Dit verhaal heb je gratis gelezen, maar het maken van dit verhaal kost tijd en geld. Steun ons en maak meer verhalen mogelijk voorbij de waan van de dag.

Al vanaf het begin worden we gefinancierd door onze leden en zijn we volledig advertentievrij en onafhankelijk. We maken diepgravende, verbindende en optimistische verhalen die inzicht geven in hoe de wereld werkt. Zodat je niet alleen begrijpt wat er gebeurt, maar ook waarom het gebeurt.

Juist nu in tijden van toenemende onzekerheid en wantrouwen is er grote behoefte aan verhalen die voorbij de waan van de dag gaan. Verhalen die verdieping en verbinding brengen. Verhalen niet gericht op het sensationele, maar op het fundamentele. Dankzij onze leden kunnen wij verhalen blijven maken voor zoveel mogelijk mensen. Word ook lid!

/dc-useruploads-images/f952387894ca476e91d1e248fe2b6eac.png)