Het Openbaar Ministerie (OM) stelde deze week drie Russen en een Oekraïner in staat van beschuldiging voor het ‘doen verongelukken’ van de vlucht MH17 op 17 juli 2014 en voor de moord op alle 298 inzittenden.

Op die dag werd het vliegtuig, dat vanaf Schiphol op weg was naar Kuala Lumpur, Maleisië neergehaald door een zogenoemde Buk-raket, een luchtafweerwapen dat werd afgeschoten vanuit Oost-Oekraïne, waar door Rusland gesteunde rebellen een eigen staat hadden uitgeroepen.

Het onderzoeksteam van het Nederlandse OM stond voor de haast onmogelijke opgave de toedracht van de aanslag te onderzoeken. Toegang tot het gebied kreeg het OM niet, medewerking van rebellen en Rusland bleef uit, omdat zij ontkenden iets met de ramp van doen te hebben.

De invloed van Bellingcat

Door de jaren heen heeft het bewijs voor Russische betrokkenheid zich opgestapeld. Vijftig rechercheurs werkten aan de zaak, waarbij onderschepte telefoongesprekken van de rebellen belangrijk bewijs opleverden.

Maar evenzo belangrijk waren de inspanningen van journalistiek onderzoekscollectief Bellingcat. Niet alleen wisten de leden de herkomst van de Buk-raket te achterhalen en de Russische betrokkenheid aan te tonen, ook hielden ze met hun onthullingen de ramp en de schuldvraag hoog op de nieuwsagenda.

Het bijzondere is de manier waarop Bellingcat werkt. Het collectief heeft geen grote kantoren, legers advocaten of toegang tot geheime archieven. Bellingcat gebruikt, vaak op een heel creatieve manier de vele datasporen die op internet, en dan vooral op sociale media, aanwezig zijn. Bellingcat doet daarmee aan ‘OSINT’, open source intelligence.

OSINT bestaat al lang, maar staat zeker door Bellingcat weer volop in de belangstelling. Niet alleen bij de media, die graag het succes van Bellingcat willen evenaren, maar ook van bedrijven en opsporings- en inlichtingendiensten. Daarom de vraag: wat is OSINT precies?

Nou, wat het is dan?

De term komt uit de inlichtingenwereld en is een van de soorten informatievergaring die de verschillende diensten van oudsher onderscheiden. Dat zijn bijvoorbeeld:

- HUMINT, human intelligence, onder meer ouderwets spionnenwerk en inlichtingenvergaring door mensen, bijvoorbeeld via gesprekken.

- SIGINT, signals intelligence, het onderscheppen van communicatie. De Amerikaanse NSA is bijvoorbeeld een inlichtingendienst die op grote schaal communicatienetwerken tapt en met behulp van software doorzoekt.

- GEOINT, geospatial intelligence, doorgaans inlichtingenvergaring via satellieten.

- MASINT, measurement and signature intelligence, is een term die niet veel wordt gebruikt. Denk hierbij aan inlichtingen gewonnen door radarsystemen en sensoren die nucleaire, biologische en chemische activiteiten kunnen ontdekken.

En tot slot is er OSINT, open source intelligence, oftewel de vergaring van inlichtingen uit openbare bronnen, zoals media – maar in toenemende mate de vele, vele databases van het internet, waaronder sociale media, het deep web en de data van bedrijven.

Het deep web? Bedoel je niet dark web?

Nee. Het dark web, of dark net, is het netwerk dat je alleen kunt bereiken met een aangepaste browser. Al het internetverkeer op het dark web wordt via een ingewikkeld systeem van tussenstations geanonimiseerd, waardoor je niet kunt zien waar een bezoeker van een site vandaan komt. Het dark web wordt daarom veelal gebruikt om verboden goederen en diensten te verkopen, zoals drugs.

Het deep web is het internet dat je niet zomaar kunt bereiken, maar waarvoor je meestal eerst toestemming nodig hebt om het te betreden. Geen enkele site op dit deel van het internet kun je vinden via Google. Het Handelsregister van de Kamer van Koophandel maakt bijvoorbeeld deel uit van het deep web. Je kunt niet zomaar de bedrijfsinformatie, zoals namen en telefoonnummers van directeuren, via Google vinden. Daarvoor heb je een wachtwoord nodig (en moet je betalen per bevraging).

Op het internet wemelt het van de registers en databases met informatie over schulden, bezittingen, transacties, subsidies, gerechtelijke uitspraken, geografie, statistiek, zo’n beetje alle informatie die overheden, maar ook non-gouvernementele organisaties en bedrijven openbaar maken.

Vooral die laatste categorie is belangrijk geworden. Er zijn talloze bedrijven die data aanbieden die tot voorheen alleen beschikbaar waren voor overheden.

Vaak moet je kunnen programmeren om de juiste data eruit te halen. Maar als je dat kunt, gaat er een universum van informatie voor je open

Het meest in het oog springende is de democratisering van satellietdata. Er zijn ontzettend veel satellietbeelden beschikbaar die een schat aan informatie bevatten. Denk aan Google Earth. Of radar- en gps-informatie die – vaak tegen betaling – onderzoekers in staat stelt om boten, vliegtuigen of andere voertuigen te volgen. Die data waren twintig jaar geleden nog nauwelijks beschikbaar.

Ook sociale media hangen voor een deel in het deep web. Platforms als YouTube, Twitter, Google, Facebook en vele, vele andere geven onder bepaalde voorwaarden veel meer informatie vrij dan je op hun gewone site aantreft.

Je moet daarvoor vaak gebruikmaken van een zogenoemde API: een soort achterdeur waarmee je rechtstreeks toegang krijgt tot de betreffende database en je dus niet naar de site hoeft. Je hebt daarvoor wel vaak een sleutel nodig, die je soms krijgt tegen betaling. Vaak moet je kunnen programmeren om de juiste data eruit te halen. Maar als je dat kunt, gaat er een universum van informatie voor je open.

Dit allemaal, deze gigantische berg met zeer waardevolle informatie, bevindt zich in het deep web en is dus ook het domein van open source intelligence. Met andere woorden: er is ongelooflijk veel meer informatie openbaar dan je doorgaans ziet. Als je tenminste weet waar je moet zoeken.

Maar hoe werkt dat dan, een OSINT-onderzoek?

Zoals ieder onderzoek begint een OSINT-exercitie natuurlijk met een duidelijke, afgebakende vraag. Daarna komt het moment waarop OSINT kunst wordt: bij het creatief combineren van allerlei databronnen en vooral heel veel proberen, geduld en gezond verstand.

Laat ik een voorbeeld geven van iets alledaags en kleins. Neem deze foto. Deze heb ik onlangs op vakantie gemaakt. Ik ben in een straal van vijftien kilometer van deze locatie door een flitspaal gesnapt terwijl ik te hard reed toen ik met mijn gezin terugkwam van zwemmen en een diner in een Tunesisch restaurant. Kun je op basis van alleen deze foto bepalen waar die flitspaal staat?

Dit lijkt op het eerste gezicht een onmogelijke opgave. Toch kun je best veel doen om de locatie van de flitspaal te achterhalen.

Je kunt kijken in de metadata van een foto. Bij sommige camera’s wordt ook de geolocatie in het fotobestand gezet. Er zijn talloze tools, zowel voor je computer als online, waarmee je die data kunt achterhalen (zoek maar op Google naar ‘exif viewer’). Deze tools kun je vaak ook goed voor verificatie gebruiken.

Mocht je als journalist of onderzoeker beeldmateriaal op authenticiteit willen controleren, dan begin je bij de metadata.

Je kunt kijken of andere mensen een soortgelijke foto hebben gemaakt en een zogenoemde reverse image search doen. Bij Google, maar ook bij andere zoekmachines zoals Bing, het Russische Yandex, of beter nog TinEye (die meerdere zoekmachines combineert), laad je deze foto in. Met kunstmatige intelligentie worden dan erop lijkende foto’s gezocht. Wellicht dat iemand anders meer informatie over de locatie heeft achtergelaten.

Deze tools zijn ook handig voor verificatie: menig politicus is op deze manier betrapt op het verspreiden van nepnieuws of hoaxes via sociale media.

Maar je kunt natuurlijk ook gewoon naar de informatie op de foto kijken. In dit geval is er een naam bekend, Le trou du diable, om verder mee te werken. Een snelle zoektocht leert dat er een aantal restaurants is met deze naam, één in Frankrijk en één in België, diep in Wallonië.

Bij die laatste is een wandelroute met diezelfde naam, in de gemeente Viroinval. In de Belgische Gouden Gids is het restaurant met deze naam terug te vinden. Dit kan een goed spoor zijn. En nu is er een adres bekend: Rue Roger Delizée 102. Gooi dat adres in Google Maps, ga naar streetview en dan vind je het gebouw, in betere tijden (2009).

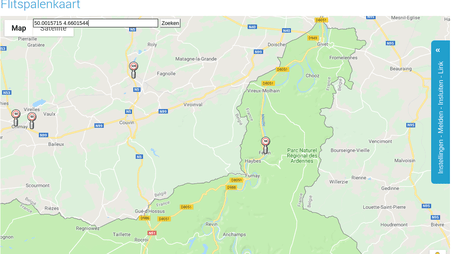

Er zijn websites die alle flitspalen in een gebied tonen. Voer deze locatie in en kijk in een straal van vijftien kilometer. Dan blijken er twee te zijn, één bij Fépin in Frankrijk en één bij Fagnole.

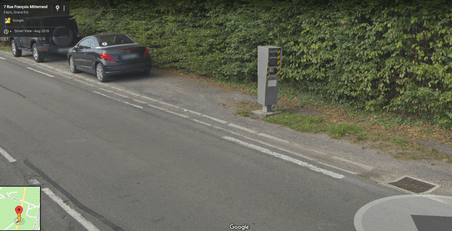

Er blijkt een Tunesisch restaurant te zijn, net over de grens in het Franse Givet. Ergo: de flitspaal staat bij Fépin. En inderdaad, voilà, hier is het rotding. De boete was negentig euro.

Leuk zo’n voorbeeld, maar hoe vind je het explosieve materiaal dat Bellingcat geregeld boven water krijgt?

In de kern op dezelfde manier: handig gebruikmaken van verschillende databases, tools, platforms en vooral veel gezond verstand. Ik zal een paar voorbeelden geven waarbij de consequenties van zo’n speurtocht veel groter waren.

Vorig jaar publiceerden we het onderzoek naar de sportapp Polar. In deze app houden gebruikers hun sportrondjes bij. We lieten zien dat het kinderlijk eenvoudig was om identiteit en huisadres van gebruikers te achterhalen, ook van mensen bij wie dat zeer gevaarlijk kan zijn, bijvoorbeeld militairen op missie of medewerkers van inlichtingendiensten.

Twee speurtochten wil ik kort uitlichten, omdat ze de kracht van OSINT aantonen.

De eerste is een mogelijke medewerker van de GRU, de Russische militaire buitenlandse inlichtingendienst. We zagen iemand in Polar rond het gebouw rennen, binnen de hekken (gecontroleerd met Google Street View). Zijn of haar identiteit was afschermd, maar we konden wel zien waar deze persoon nog meer had gelopen. Veel routes leidden naar een flatwijk aan de rand van Moskou. Daar raakte we het spoor kwijt bij een enorm flatgebouw.

Zijn of haar identiteit was afschermd, maar we konden zien waar deze persoon nog meer had gelopen. Veel routes leidden naar een flatwijk aan de rand van Moskou.

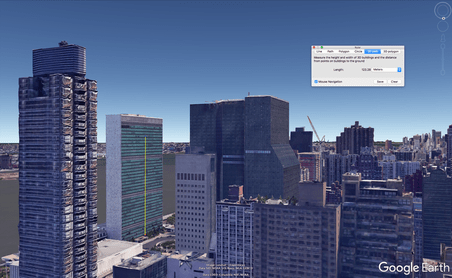

Polar onthulde echter ook de hoogte waarop iemand aan het sporten was. Op internet zijn er kaarten te vinden waarmee je de hoogte van een locatie kunt berekenen, ten opzichte van zeeniveau. We zagen dat een aantal van de activiteiten van deze hardloper rond de 300 meter hoogte begon. Op een online hoogtekaart zagen we dat de flat op 180 meter boven zeeniveau begint. Via de tool Google Earth Pro maten we het gebouw op totdat we bij de hoogtewaarden in Polar kwamen. We eindigen rond de 22ste verdieping.

De miniemste datasporen kunnen je al verraden.

Met zo’n dataspoortje vonden we ook een medewerker van de MIVD. Ook deze persoon had zijn identiteit afgeschermd in Polar. We zagen hem echter rennen in de buurt van een nieuwbouwwijk in Noord-Brabant. Aanvankelijk hadden we moeite het exacte adres te achterhalen, omdat de meeste hardlooprondjes in een nabijgelegen natuurgebied begonnen en niet bij een huisadres. Maar de mogelijke MIVD’er trainde ook een keer op een hardloopband. Bij hem thuis. We hadden nu een precies adres. In het Kadaster vonden we zijn naam en daarmee ook een LinkedInprofiel. Hij noemde zichzelf analist voor Defensie en schrok zich dood toen we een paar weken later op een zondagochtend voor zijn deur stonden.

En andere media en organisaties?

Als je wilt zien hoe de meesters het doen, neem dan gewoon een kijkje op Bellingcat.com. Maar ook andere media leveren vaak mooi werk.

The New York Times heeft een geweldig team voor visueel onderzoek, vaak op basis van sociale media. In dit filmpje onderzoeken ze wie verantwoordelijk is voor de dood van elf kinderen in Afghanistan.

Een ander mooi voorbeeld van creatief gebruik van online data is het verhaal van Ylja Brand en Eric van den Berg van Brandpunt+, over een producent van nepnieuws. Zij vermoedden dat iemand op Facebook verschillende profielen aanmaakte om daar nepnieuws te verspreiden en daarmee likes en verkeer te genereren. Die sites werden dan doorverkocht aan partijen die dan reclame op zo’n pagina zetten en daarmee geld verdienden.

De journalisten konden het hele netwerk van de louche nepnieuwsproducent in kaart brengen door verschillende advertentiecodes te onderzoeken. Google, Facebook en andere sociale media geven die codes aan gebruikers die advertenties willen plaatsen of het verkeer naar hun site of profiel willen analyseren. De nepnieuwsproducent veranderde die codes niet en liet daarmee een spoor naar tientallen websites en profielen achter dat de journalisten konden volgen. Er zijn namelijk zoekmachines waar je die codes kunt invoeren. Handig gedaan.

Tot slot een voorbeeld van een NGO die handig gebruikmaakt van OSINT, namelijk Wim Zwijnenburg, medewerker bij vredesorganisatie PAX. Hij analyseert sociale media en satellietbeelden om onder andere de ecologische gevolgen van conflicten in kaart te brengen.

In een van zijn laatste onderzoeken bestudeert Zwijnenburg de vernietiging van agrarisch land in het midden en noorden van Irak. Aan de hand van satellietbeelden laat hij zien dat alleen al in mei dit jaar ongeveer duizend vierkante kilometer aan landbouwgrond is afgebrand. Dat gebeurde door toedoen van IS, die de plaatselijke boeren ‘belasting’ eist en als betaling uitblijft het boerenland in lichterlaaie zet, maar ook door bombardementen.

Wat zijn de nadelen van OSINT?

Deze voorbeelden laten zien dat je met een laptop, geduld, creativiteit en gezond verstand heel veel te weten kunt komen. Maar uiteindelijk blijft dat een digitale werkelijkheid en online verificatie brengt je niet altijd honderd procent zekerheid, of het hele verhaal. Binnen de OSINT-gemeenschap is het staande praktijk dat bevindingen en interpretaties zo transparant mogelijk zijn. Bewijsvoering is erg belangrijk. Het hele zoekproces moet inzichtelijk zijn.

Maar soms is dat niet genoeg. Ook daar biedt het internet uiteindelijk uitkomst. De Nederlandse journalist Henk van Ess zocht de schuilplaats van Shahin Gheiybe, een 35-jarige crimineel die Nederland was ontvlucht en zich waarschijnlijk in Iran schuilhield voor Bellingcat. De man publiceerde nog wel provocerende foto’s op Instagram. Door die foto’s te bestuderen wist Van Ess langzaamaan de verblijfplaats van de man bij elkaar te puzzelen.

Op een van de Instagramfoto’s was een opvallend balkon te zien, met een eigen architectonische stijl die veel in een bepaalde streek voorkwam. Van Ess publiceerde zijn zoektocht op Twitter en kreeg telkens hulp van gebruikers in Iran die hem langzaam in de juiste richting wisten te wijzen. Op 18 maart wist hij de verblijfplaats te vinden.

Idealiter wordt OSINT dus door meerdere mensen gedaan en niet alleen door eenlingen die op de bank achter een laptop zitten. Anderen houden je scherp, maar kunnen ook belangrijke bevindingen verifiëren, of je verder op weg helpen.

Meer weten?

Als je meer wilt weten over OSINT, moet je het maar Googlen.

Wijsneus...

Goed, een paar tips om te starten.

- Het helpt om het werk van Bellingcat te lezen. Het onderzoekscollectief houdt ook een handige en zeer uitgebreide lijst van online tools bij die je voor je speurwerk kunt gebruiken.

- Veel OSINT-ers zitten op Twitter. Dit zijn er een aantal om te volgen: Christiaan Triebert, Malachy Browne, Sector035, Henk van Ess, Eliot Higgins, Dutch OSINT Guy, Technisette, Aric Toler.

- Op Twitter worden vaak vrijdagquizes georganiseerd, waarbij je bijvoorbeeld de locatie op een foto moet zien te vinden. Daar kun je veel van leren. Binnenkort starten we er ook eentje op De Correspondent, dus blijf het volgen.

Meer lezen?

Ben jij onze nieuwe onderzoeksjournalist én datanerd?

Met onze nieuwe dataredactie willen we verhalen vertellen die je alleen met behulp van technologie kunt maken. Ben jij de onderzoeksjournalist die ons daar op korte termijn bij komt helpen?

Ben jij onze nieuwe onderzoeksjournalist én datanerd?

Met onze nieuwe dataredactie willen we verhalen vertellen die je alleen met behulp van technologie kunt maken. Ben jij de onderzoeksjournalist die ons daar op korte termijn bij komt helpen?

Zelf YouTube doorlichten? Hier vind je de programmeercode waarmee je dat kunt doen

De eerste resultaten van ons onderzoek naar radicalisering op YouTube, hebben we vorige week gepresenteerd. Vandaag geven we alle programmeercode en de meeste data vrij. Daarmee kun jij ons werk makkelijker controleren of je eigen onderzoek starten.

Zelf YouTube doorlichten? Hier vind je de programmeercode waarmee je dat kunt doen

De eerste resultaten van ons onderzoek naar radicalisering op YouTube, hebben we vorige week gepresenteerd. Vandaag geven we alle programmeercode en de meeste data vrij. Daarmee kun jij ons werk makkelijker controleren of je eigen onderzoek starten.

Dit verhaal heb je gratis gelezen, maar het maken van dit verhaal kost tijd en geld. Steun ons en maak meer verhalen mogelijk voorbij de waan van de dag.

Al vanaf het begin worden we gefinancierd door onze leden en zijn we volledig advertentievrij en onafhankelijk. We maken diepgravende, verbindende en optimistische verhalen die inzicht geven in hoe de wereld werkt. Zodat je niet alleen begrijpt wat er gebeurt, maar ook waarom het gebeurt.

Juist nu in tijden van toenemende onzekerheid en wantrouwen is er grote behoefte aan verhalen die voorbij de waan van de dag gaan. Verhalen die verdieping en verbinding brengen. Verhalen niet gericht op het sensationele, maar op het fundamentele. Dankzij onze leden kunnen wij verhalen blijven maken voor zoveel mogelijk mensen. Word ook lid!

/dc-useruploads-images/54ebe274b1414dd58211f9615b03eb0b.png)