Zo haalden we binnen 2 minuten staatsgeheimen uit een fitness-app

De namen van geheim agenten zijn staatsgeheim. Militairen op missie noemen elkaar alleen bij de voornaam. Maar met de alledaagse fitness-app Polar kan iedereen met gezond verstand (en Google) hun identiteit en woonadres achterhalen. Dit blijkt uit onderzoek van De Correspondent en onderzoeksgroep Bellingcat.

Eind januari van dit jaar ontstaat ophef als de sport-app Strava een wereldkaart met alle activiteiten van gebruikers publiceert. Het is een prachtige kaart, waarop elk hardloop -en fietsrondje kleurig is gevisualiseerd.

De meeste activiteit vindt plaats in westerse landen. Daarbuiten, waar weinig gebruikers zitten, vertoont de kaart vooral lege plekken. Zo hier en daar, soms midden in de woestijn of in onherbergzaam gebied, is ineens wél activiteit te zien.

Een paar slimme onderzoekers ontdekte al snel de bron: militaire bases, waarvan sommige geheim dienen te blijven. De westerse militairen hebben via hun Strava-app onbedoeld de aandacht op zichzelf en hun collega’s gevestigd.

Fase 1 Een beetje pielen

Foeke Postma volgt de ophef over Strava met interesse. Hij is fervent hardloper en vrijwilliger bij het open source intelligence-collectief Bellingcat. Als Postma in april zelf een sport-app gaat gebruiken, van het Finse bedrijf Polar, is hij benieuwd wat die app over hem verzamelt. Zoals zoveel mensen zet hij de app aan bij zijn voordeur en pas weer uit als hij thuiskomt.

Op de kaart van Polar ziet hij rond zijn huis allemaal hardlooprondjes verschijnen. Als hij zijn profiel op publiek zet, kan iedereen dus zien waar hij woont, bedenkt hij.

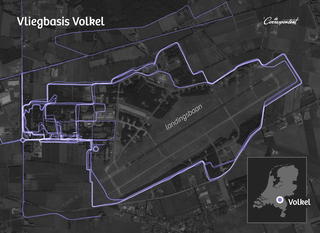

De speurder in Postma wordt wakker. Hij zoekt op de Polarkaart naar Volkel, en vindt direct een jogger die zijn naam heeft opgegeven

De speurder in hem wordt wakker. Hij zoekt op de Polarkaart naar een militaire basis, Volkel in dit geval, waar kernwapens liggen opgeslagen. Hij vindt daar direct een rondje van een jogger die zijn echte naam heeft opgegeven.

Dan zoomt hij uit en vindt hij meer hardlooprondjes. Een cluster van activiteiten in Noord-Brabant wijst naar het woonadres van deze renner. Op LinkedIn ziet Postma dat het een hoge officier is, van wie hij nu het woonadres weet. Hij herhaalt dit trucje met succes bij andere gevoelige locaties.

Postma beseft dat hij op een groot veiligheidsprobleem is gestuit. Hij neemt met ons contact op en laat het simpele trucje zien dat hij daarvoor gebruikt. We besluiten met hem, en dus met Bellingcat, verder op te trekken.

Belangrijk om vast te vermelden: de app Polar heeft naar aanleiding van ons onderzoek de interactieve kaart onbruikbaar gemaakt. Ons onderzoek is daarom niet repliceerbaar. Gelukkig maar.

Zo traceerden we de woonadressen:

Aanvankelijk staan we er allemaal nog wat bleu in. We laten collega’s de runs zien rond bepaalde gevoelige gebieden, zoals een kazerne, en tonen daarna hoe makkelijk het is de woning te vinden van de sporter. Het is voor ons nog een curiositeit, een wat lollige bezigheid.

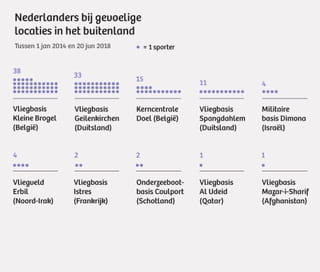

Dat verandert als we inzoomen op de internationale luchthaven van Erbil in Noord-Irak. Bij dit vliegveld ligt een militaire basis waar een aantal Navo-landen Koerdische strijdkrachten helpen in de strijd tegen de terroristische groepering Islamitische Staat. Ook Nederlanders.

We vinden vier Nederlanders, onder wie iemand die we maar even Ton noemen. Hij is niet de fitste militair op het terrein, gezien zijn snel oplopende hartslag en matige snelheid. Ton is al iets meer op leeftijd, zien we op zijn Facebookpagina. Ook heeft hij jongvolwassen kinderen, getuige de foto’s die hij en zijn vrouw met de hele wereld delen. Binnen enkele minuten vinden we zijn adres in een dorpje in Noord-Nederland.

Ook stuiten we op ‘Jan’. We vinden foto’s van zijn kind, een baby nog, die hij liefdevol tegen zijn schouder houdt

Ook stuiten we op ‘Jan’. Op zijn Facebookpagina staat niets over zijn missie in Erbil. Die informatie houdt hij goed geheim. Wel vinden we foto’s van zijn kind, een baby nog, die hij liefdevol tegen zijn schouder houdt. En via Polar vinden we zijn huis in een arbeiderswijk in een middelgrote stad in het midden van Nederland.

Op het moment dat we de adressen van Ton en Jan vinden, beseffen we dat het hier om informatie gaat die levens in gevaar kan brengen. Wat nu als strijders van IS of sympathisanten op onderzoek uit gaan en wraak willen nemen? Of als hackers dit soort informatie verzamelen en aan de hoogste bieder verkopen? Het zal voor hen net zo makkelijk zijn om deze informatie te vergaren als voor ons.

We besluiten het onderzoek uit te breiden en systematisch doelwitten onder de loep te nemen. Daarvoor kruipen we in de huid van personen die deze data zouden willen misbruiken om angst te zaaien, om te spioneren of om mensen via chantage tot spionage te dwingen.

Fase 2 Gestructureerd zoeken

Die laatste kwestie is relevant bij ‘Frank’, de hoge officier op vliegbasis Volkel in Noord-Brabant die Postma ook al had gevonden. Op deze basis worden kernwapens bewaard. Het zou interessant zijn via hem informatie te vergaren over de beveiliging van de basis, bijvoorbeeld door hem onder druk te zetten, of door zijn communicatie te onderscheppen.

Franks woonadres vinden we binnen een paar minuten. Dan weten we ook dat hij minstens twee dochters heeft. We weten waar zijn vrouw werkt en wat hun hobby’s zijn. We hebben van ieder gezinslid foto’s beschikbaar.

We vinden nog meer sporters op vliegbasis Volkel. Een van hen woont in de buurt van Rotterdam. Een ander in Zeeland en eentje in het noorden van het land.

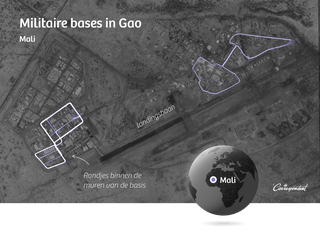

Ook op de militaire basis in Gao, Mali, vinden we een aantal militairen. Duitsers vooral. Van een van hen achterhalen we het ouderlijk huis in het zuiden van Duitsland, tegen de Oostenrijkse grens. We vinden ook twee Nederlanders, die inmiddels, zo zien we aan hun renactiviteit, terug zijn uit Mali. De sporters renden in Mali nooit buiten de basis.

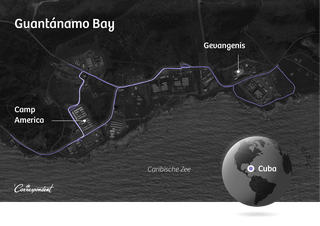

We kijken ook naar militaire bases van buitenlandse legers. Een bekende

is natuurlijk Guantánamo Bay, de Amerikaanse marinebasis op Cuba waar ook het beruchte detentiecentrum staat. We zien verschillende militairen rondjes lopen, ook bij de gevangenis. Van een van hen achterhalen we zijn woonadres in een rustige wijk in Dallas, Texas. Hij heeft een strafblad voor rijden onder invloed, ontdekken we ook.

Deze militair zet ons ook op het spoor van Fort Leonard Wood, een militaire basis in Missouri. Hier worden militaire bewakers voor onder andere Guantánamo Bay opgeleid, blijkt uit enig aanvullend zoekwerk. De renactiviteiten kunnen interessante aanwijzingen bieden om mensen te vinden die op andere gevoelige plekken werken.

Geheime diensten

Van inlichtingenmedewerkers mag je verwachten dat ze onvindbaar zijn, dat ze een goed gevoel hebben voor operationele veiligheid. Sterker nog, hun identiteit is in Nederland geclassificeerd als staatsgeheim. Maar via de Polar-app is het een koud kunstje die te onthullen.

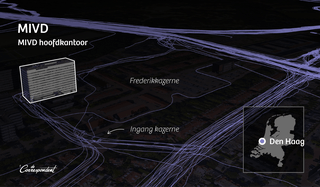

Het hoofdkantoor van de Militaire Inlichtingen- en Veiligheidsdienst (MIVD) staat op de Frederikkazerne in Den Haag. We zien allerlei sportactiviteiten bij het gebouw beginnen en eindigen.

Een van de sporters daar staat onder eigen naam bij Polar geregistreerd. We vinden een LinkedIn-account, waarop staat dat deze persoon bij Defensie werkt. Hij staat ook in een personeelsblad van de MIVD dat online staat. We zien hem geregeld fietsen van het MIVD-gebouw naar een woonadres in de buurt van Rotterdam. Het Kadaster geeft uitsluitsel over de precieze locatie.

Een hoogstwaarschijnlijk andere medewerker van de MIVD sport ook op de Frederikkazerne, maar heeft zijn profiel op privé staan. We kunnen dus niet op zijn naam zoeken in Polar. Door een stomme fout van Polar lukt het ons toch al zijn activiteiten te zien. De app toont namelijk wel het unieke gebruikersnummer van de hardloper. Daar kun je vervolgens verder mee zoeken. De software registreert niet dat we naar een persoon zoeken die achter een privéprofiel schuilt en laat alsnog alle activiteiten zien.

We zien bijvoorbeeld dat deze persoon in januari van dit jaar meermaals op een vliegbasis in Bamako in Mali heeft gerend. Dat zou geen rare plek zijn voor een MIVD’er, die voor het leger buitenlandse inlichtingen vergaart.

We zien de persoon ook rennen in de buurt van een nieuwbouwwijk in Noord-Brabant. We hebben aanvankelijk moeite het exacte adres te achterhalen, omdat de meeste hardlooprondjes in een nabijgelegen natuurgebied beginnen. Maar de mogelijke MIVD’er traint ook een keer op een hardloopband. Bij hem thuis. We hebben nu een precies adres. Via het Kadaster vinden we zijn naam en daarmee ook een LinkedIn-profiel. Hij noemt zichzelf analist voor Defensie.

Op het door ons gevonden adres zit een man in korte broek op de bank tv te kijken. We herkennen hem meteen van zijn LinkedIn-profiel

Als we een paar dagen later in zijn wijk komen, zien we buren de auto wassen, de tuin opruimen en de boodschappen uitladen. Op het door ons gevonden adres zit een man in korte broek op de bank tv te kijken. We herkennen hem meteen van zijn LinkedIn-profiel. Als we aanbellen, doet hij wantrouwend open. En wanneer we vertellen hoe we hem hebben gevonden, schrikt hij. Hij wil niet verder praten en verwijst ons door naar Defensie. Zo snel als kan, doet hij de deur weer dicht.

Het is een ongemakkelijke confrontatie, dat zeker. Maar als we eerlijk zijn, stonden we de afgelopen weken voortdurend aan de digitale voordeur van mensen die zeer goede reden hebben hun adres verborgen te houden.

We zoeken ook op en rondom een aantal afluisterstations van de MIVD, zoals Kamp Holterhoek, vlakbij Eibergen in Twente. Kamp Holterhoek herbergt een afluisterstation van de MIVD. Hier wordt radioverkeer van over de hele wereld opgevangen. Als twee Talibancommandanten met elkaar communiceren, luisteren de medewerkers van Kamp Holterhoek als het goed is mee. De zeer gevoelige locatie is dan ook niet voor niets op satellietbeelden van Google Maps onherkenbaar gemaakt.

Maar via Polar kunnen we meer informatie krijgen.

We spotten daar twee hardlopers. Eentje staat onder zijn echte naam in Polar. Hij woont in de buurt van Arnhem. Als we een paar dagen later naar zijn huis lopen, komt hij net naar buiten en roept hij een jongen bij zich, vermoedelijk zijn zoon. We besluiten de confrontatie af te blazen. Het punt is wel duidelijk: we kunnen akelig dichtbij komen.

Ook vinden we een collega van hem die wel achter een privéprofiel sport. Als je in Polar op een activiteit van iemand drukt, krijg je de route te zien die iemand heeft afgelegd, als een filmpje dat wordt afgespeeld. We doen dat voor een van de runs die voor deze persoon bij Kamp Holterhoek begint. De route loopt naar een groepje huizen in een nabijgelegen dorp. In het Kadaster vinden we het precieze adres. In zijn Twitterprofiel staat te lezen dat hij voor Defensie werkt.

We zoeken ook uitgebreid naar mogelijke AIVD’ers. We kammen de buurt rond het kantoor in Zoetermeer af. Alle sporen lopen dood, geen resultaat.

Bij de AIVD zijn ze zich wellicht meer bewust van de risico’s van fitness-apps dan bij de MIVD. Of ze houden er minder van sport.

Speuren in de VS

Ook van buitenlandse inlichtingendiensten vinden we medewerkers.

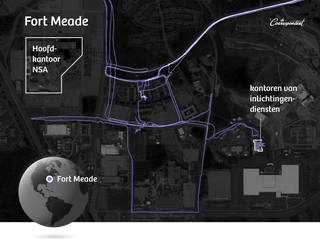

Bij het NSA-complex – op papier de meest geheime dienst van de VS, met de bijnaam No Such Agency – op Fort Meade in de Amerikaanse staat Maryland, is het prijsschieten. We vinden meerdere mensen en hun huisadressen, onder wie:

- een officier van het US CYBERCOM, verantwoordelijk voor planningen van operaties

- een Vlaamse militair, blijkbaar op bezoek in de VS, die onder andere verantwoordelijk is voor de veiligheid van online netwerken van het Belgische leger. We zien hem ook nog sporten op een trainingscentrum van de Secret Service

- enkele buitenlandse militairen, uit Noorwegen en Nieuw-Zeeland

- een veiligheidscoördinator van de Amerikaanse marine

- het hoofd medische planning en logistiek bij de Amerikaanse luchtmacht

- een tolk

We zien ook iemand met een privéprofiel rennen op Fort Meade. Via Polar weten we een groep huizen te achterhalen waar hij vermoedelijk woont, maar kunnen het precieze adres niet vinden en daarmee ook niet zijn identiteit. Wel zien we een vrouw rennen in dezelfde buurt en ook zij rent geregeld op Fort Meade. Ze blijkt een specialist in het bestrijden van online dreigingen.

Als we haar in Amerikaanse openbare databanken zoeken, zien we dat ze onlangs haar achternaam heeft veranderd. En op die achternaam vinden we uiteindelijk het huis waar zij en onze renner blijken te wonen. Dat is een ander adres dan we aanvankelijk vonden. Ze zijn onlangs verhuisd. De man maakt deel uit van een speciale inlichtingeneenheid.

We vinden agenten bij het trainingscentrum van de FBI in Quantico en bij de Secret Service. Ook identificeren we meerdere mensen in Fort Bragg in North Carolina, waar ook de special forces trainen van het JSOC, die bijvoorbeeld verantwoordelijk waren voor het uitschakelen van Osama bin Laden.

Bij de CIA in Langley, Virginia, vinden we helemaal niets.

Rusland

Hoewel de app in Rusland veel minder gebruikt lijkt te worden, vinden we ook daar mogelijke inlichtingenmedewerkers.

Een lastige casus is een mogelijke medewerker van de militaire buitenlandse inlichtingendienst GRU, in Moskou. We zien iemand als een malle rondjes rennen rond het hoofdkantoor.

Via Google Street View is duidelijk te zien dat het gebied rondom het gebouw is afgesloten: je kunt daar niet zomaar komen.

De Russische hardloper zit verstopt achter een privéprofiel, dus we hebben weinig om op af te gaan. Als we via het URL-trucje naar alle activiteiten van deze persoon kijken, vinden we al snel een flat in het zuiden van Moskou. Daar lijkt het spoor aanvankelijk dood te lopen in de massa: het is een enorme woontoren van tientallen verdiepingen. Probeer iemand daar nog maar eens terug te vinden.

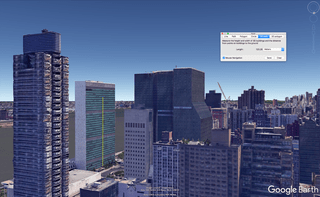

Toch kunnen we nog iets meer te weten komen, als we wat verder inzoomen. Polar levert ook hoogtedata mee – nuttig voor mensen die in de heuvels en bergen trainen. We zien dat een aantal van de activiteiten van deze hardloper rond de 300 meter hoogte begint. Op een online hoogtekaart zien we dat de flat op 180 meter boven zeeniveau begint. Via de tool Google Earth Pro meten we het gebouw op totdat we bij de hoogtewaarden in Polar komen. We eindigen rond de 22ste verdieping.

Nu weten we nog steeds weinig. We weten dat iemand op het terrein van de GRU heeft gesport, dat die persoon vermoedelijk in het zuiden van Moskou woont, waarschijnlijk op of nabij de 22ste verdieping. Maar het is een begin en deze casus geeft aan dat je met gezond verstand en simpele middelen zelfs in dichtbevolkte gebieden dichtbij personen kunt komen die anoniem willen blijven.

Als we het vliegveld van Erbil onderzoeken, komen we ook een Rus tegen die daar sport. Het Russische consulaat ligt daar niet ver vandaan

De activiteiten van een andere Russische sporter zijn beter in kaart te brengen. Als we Erbil International Airport onderzoeken, komen we ook een Rus tegen die in de buurt van het vliegveld sport: het Russische consulaat ligt daar niet ver vandaan. Als we al zijn activiteiten onder de loep nemen, zien we hem ook in Karachi (Pakistan) en Kabul (Afghanistan) opduiken, altijd in de buurt van Russische consulaten of ambassades.

We zien deze persoon, die onder een in Rusland veel voorkomende voor- en achternaam sport, ook terug op een sportterrein in het zuiden van Moskou. Via de Russische zoekmachine Yandex wordt duidelijk dat dit terrein hoort bij het aangrenzende gebouwencomplex van de Russische civiele buitenlandse inlichtingendienst SVR RF. Een adres hebben we (nog) niet van hem gevonden.

De Britse geheime dienst MI6

Een medewerker van de Britse Secret Intelligence Service (MI6) maakt het ons daarentegen wel erg makkelijk. We zien hem in januari van dit jaar een rondje rennen vanaf de voordeur van het gebouw, via de Vauxhall Bridge naar de overkant van de Theems en via de Lambeth Bridge, die iets noordelijker ligt, terugkeren. Als we op zijn naam zoeken in Polar, vinden we een straat in West-Londen waar veel runs beginnen en eindigen. Het Engelse telefoonboek geeft ons het exacte adres.

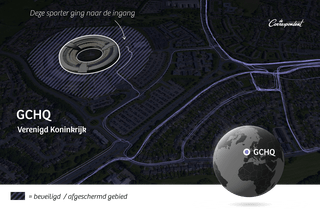

Ook vinden we mogelijke medewerkers van inlichtingendiensten MI5 en GCHQ.

Andere doelen waar we mensen identificeren en huisadressen van vinden, zijn:

- militaire bases in Frankrijk waar kernwapens liggen opgeslagen

- het Navo-hoofdkwartier in Brussel

- de inlichtingendienst DGSE in Parijs

- enkele bases, waaronder dronevliegvelden, in Afghanistan, Djibouti, Turkije, Irak (onder meer in de streng beveiligde Green Zone in Bagdad), Pakistan, de Verenigde Arabische Emiraten, Saudi-Arabië, Tsjaad, Mali, Niger, de Seychellen, Cuba, Italië en Duitsland

Tot slot kijken we ook nog handmatig naar een aantal locaties waarvan wij verwachten dat de medewerkers niet willen dat hun huisadres bekend wordt.

De meest interessante is de Extra Beveiligde Inrichting (EBI) in Vught, een gevangenis waar enkele van de gewelddadigste criminelen van Nederland vastzitten. Binnen korte tijd vinden we drie medewerkers en hun huisadres in de buurt. Dit is nu typisch informatie waar je mogelijk flink geld mee kan verdienen: criminelen zouden daar zeker in geïnteresseerd zijn.

Fase 3 Massale vergaring

Terwijl we handmatig op gevoelige locaties zoeken, proberen we ook op grotere schaal aan data te komen. Polar maakt dat ons erg makkelijk.

En nu wordt het iets technischer.

Stel: je zoekt naar alle sportactiviteiten in Amersfoort Vathorst tussen 1 januari 2017 en 1 april 2017. Dan typ je Vathorst in de zoekbalk van de Polarkaart, net zoals bij Google Maps. Aan de zijkant zie je een menu waarin je de periode kunt invullen waarin je wilt zoeken. Wat je niet ziet, is dat deze kaart, deze applicatie, een URL of webadres aanmaakt met die zoekopdracht.

Aan de hand van die unieke URL wordt de database van Polar doorzocht. De data worden verstuurd naar de landkaart waar jij op dat moment op je scherm naar zit te kijken, waarna je de zoekresultaten kunt zien. De kaart toont maximaal twintig resultaten en je kunt niet over een langere periode dan zes maanden zoeken.

Zo’n verzoek van de kaartapplicatie aan de database ziet er in essentie zo uit: URL van de database + coördinaten van een gebied + een ‘van’-datum en een ‘tot’-datum.

Bijkomend voordeel: we kunnen een aantal filters omzeilen en per keer bijvoorbeeld 400 activiteiten opvragen, in plaats van 20

We komen erachter dat we deze URL’s zelf kunnen maken en informatie direct uit de database kunnen halen. We hebben de kaart helemaal niet nodig om te zoeken. Bijkomend voordeel: we kunnen een aantal filters van de kaart omzeilen en bijvoorbeeld per keer vierhonderd activiteiten opvragen, in plaats van de twintig die de kaart ons kan bieden. We kunnen ook in één keer alle activiteiten opvragen sinds 2014, een veel grotere tijdspanne dan de maximale zes maanden die de kaart toestaat.

Omdat er in sommige gebieden zoveel wordt gesport, vaak meer dan vierhonderd keer, moeten we de database slim bevragen. Daarvoor hebben we een computerprogramma geschreven dat:

- de vier hoeken van een gebied (in geografische coördinaten) als input neemt, dus een deel van de kaart

- dit gebied vervolgens onderverdeelt in kleinere gebiedjes

- de tijdspanne waarin we zoeken vanaf 2014 tot heden opbreekt in periodes van drie maanden

- daar URL’s van maakt die we op de database afvuren

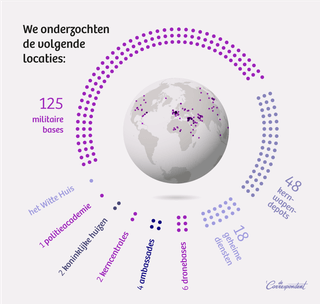

We stellen een lijst samen van meer dan tweehonderd locaties die interessant zijn: militaire bases, nucleaire installaties, kantoren van inlichtingendiensten en detentiecentra. De geografische coördinaten van deze gebieden zijn erg makkelijk te vinden – vaak via Google Maps, of anders via Wikipedia.

We halen al deze locaties door ons programma en met de URL’s die dat oplevert, bevragen we de Polar-database. Dat levert een lijst op van ongeveer zestigduizend activiteiten (zoals hardloop- en fietstrainingen) die op deze gevoelige locaties door Polar zijn geregistreerd. Bij iedere activiteit is het unieke gebruikersnummer van de sporter te lezen. Ook van de sporters die hun account op privé hebben staan. In totaal vinden we 6.460 sporters.

Wat te doen met deze sporters?

Met de unieke nummers kunnen we nieuwe URL’s maken, waarmee we alle profielpagina’s van deze sporters op Polar automatisch kunnen onderzoeken. Veel sporters (ongeveer 90 procent) hebben een naam en woonplaats ingevuld. Waarschijnlijk zal niet al deze informatie kloppen. Als iemand zich ‘Snelle Jan’ noemt, ken je nog steeds diens identiteit niet. Maar de woonplaats blijkt in steekproeven die we doen bijna altijd te kloppen.

De volgende stap is dat we de database van Polar vragen waar deze mensen nog meer gesport hebben: we kennen nu immers alleen hun sportactiviteiten in de gevoelige gebieden. We moeten dus de hele wereld afzoeken naar ander ren- en sportrondjes. Tot onze verbazing kunnen we die data gewoon opvragen: het zijn ruim 650.000 activiteiten, ofwel enkele gigabytes aan data. Polar staat ons gewoon toe die te downloaden.

Met die complete lijst van activiteiten kunnen we nauwgezet in kaart brengen waar deze mensen allemaal hebben gesport. Op missie, bij het werk, op vakantie, maar dus ook thuis. Het is mogelijk per gebruiker te zoeken naar plekken waar veel gesport wordt en daar automatisch adressen bij te zoeken, bijvoorbeeld via Google Maps. Uiteindelijk kiezen we ervoor dat niet te doen. Het punt dat het makkelijk is om huisadressen te vinden, hebben we wel gemaakt.

Fase 4 Andere apps

Tot slot besluiten we een aantal vergelijkbare apps onder de loep te nemen.

De eerste app is Strava. Die beloofde aan gebruikers en legers in januari maatregelen te nemen om dit soort gevoelige informatie beter te beschermen.

We constateren al snel dat nog niet genoeg is gebeurd. De kaart met de gevoelige gegevens staat nu niet meer openbaar: je moet ingelogd zijn. Maar iedereen kan in een minuutje een account maken en alsnog bij de data komen. In korte tijd vinden we bijvoorbeeld namen en adressen van:

- een inspecteur-generaal van het Amerikaanse leger die in Guantánamo Bay rondjes rent

- een aantal Amerikaanse soldaten op Erbil International Airport in Noord-Irak

- enkele Franse militairen op de militaire basis in Gao, Mali

- een analist die op Fort Meade in de Amerikaanse staat Maryland, waar onder andere de NSA is gevestigd, sport

Kortom: Strava heeft de problemen niet verholpen.

De volgende app die we testen is Endomondo van het kledingmerk Under Armour. Via deze app vinden we vrij makkelijk:

- drie sergeants en een systeembeheerder in Guantánamo Bay

- een adviseur van de Joint Chiefs of Staff op Fort Meade

- twee militairen op Erbil International Airport

Dan testen we nog Runkeeper. Bij deze app is het wat lastiger om identiteiten te achterhalen, laat staan adressen, maar ook hier vinden we een aantal sporters in Gao (Mali), bij vliegbasis Volkel en in Guantánamo Bay.

Dit is meer dan een privacyprobleem

We concluderen dat hier geen sprake is van een alledaags privacyprobleem, dat met wat technische aanpassingen en betere voorlichting verholpen kan worden. Het gaat hier om een veiligheidsprobleem. Groepen mensen die ongezien moeten blijven voor de buitenwereld zijn vindbaar via consumententechnologie en daarmee kwetsbaar.

Sporters die zichzelf en hun familie om veiligheidredenen moeten afschermen, kunnen dit soort apps beter niet gebruiken, of moeten echt goed nadenken over welke informatie ze delen.

Hun werkgevers moeten erop toezien dat bestaande veiligheidsmaatregelen niet ongedaan worden gemaakt door dit soort digitale slordigheid. En techbedrijven moeten beseffen hoe gevoelig de data zijn die ze verzamelen, opslaan en beschikbaar stellen aan de rest van de wereld - en welke verantwoordelijkheden daarbij komen kijken.

Alle namen uit dit artikel zijn gefingeerd. Onze artikelen over Project Polar zijn naar het Engels vertaald en staan in onderstaande collectie. Onze Nederlandse collectie met alle stukken is daaronder te vinden.