Interessant hoor, die strijd tussen Apple en de FBI. Maar het échte gevecht is allang verloren

De strijd tussen de FBI en Apple wordt gezien als een monumentale slag in een nieuwe Crypto-oorlog, het gevecht voor sterke online privacy en veiligheid. Maar ongezien hebben we het belangrijkste front in die strijd prijsgegeven. Het probleem zit in onze gedragsgegevens. Zeven problemen en zes oplossingen op een rij.

De strijd tussen de FBI en Apple lijkt voorlopig even geluwd. De Amerikaanse opsporingsdienst wilde dat Apple software schreef om de beveiliging van de iPhone van een omgekomen terrorist te omzeilen. Tim Cook weigerde. Volgens de Applebaas was het FBI-verzoek niets minder dan een poging om een permanente achterdeur in te bouwen in de goed beveiligde iPhone. Met zo’n achterdeur zouden opsporings- en veiligheidsdiensten altijd bij de gegevens op het apparaat kunnen komen. Apple kreeg echter veel steun in haar weigerachtige houding en de FBI koos vorige week eieren voor zijn geld en laat de zaak waarschijnlijk rusten.

Sinds de onthullingen van Edward Snowden in 2013 is er een strijd gaande tussen overheden en technologiebedrijven als Google, Facebook en Twitter. Omdat veel internetverkeer niet versleuteld werd, konden inlichtingendiensten jarenlang informatie van deze bedrijven inzien. Als antwoord verbeterden de bedrijven hun beveiliging door middel van encryptie. Overheden zijn nu bang dat zij niet meer bij cruciale informatie kunnen komen.

Deze strijd wordt de Tweede Crypto-oorlog genoemd. De eerste woedde in de jaren tachtig en negentig. Voor die tijd bestonden er in de meeste landen exportverboden voor cryptografie. Naarmate steeds meer commerciële partijen zich op het internet begaven, groeide de noodzaak om verbindingen en data te beveiligen met encryptie. Uiteindelijk konden de overheden de verspreiding van cryptografie niet meer tegenhouden. Ook nu de FBI zich terugtrekt, lijken overheden aan het kortste eind te trekken.

Dit lijkt goed nieuws. We kunnen erop blijven vertrouwen dat onze data veilig zijn en met de nodige privacywaarborgen behandeld worden. Maar langzaamaan begin ik tot het besef te komen dat we de strijd om onze gegevens eigenlijk allang verloren hebben.

Al die tijd hebben we ons namelijk blindgestaard op het beschermen van de inhoud van onze communicatie, maar zijn we het zicht kwijtgeraakt op een minstens zo interessante soort data die we dagelijks in grote hoeveelheden genereren en verspreiden: onze metadata.

Een e-mail heeft een tekst. Dat is de inhoud. Maar van wie is de mail afkomstig? Wie zijn de ontvangers? Hoe laat is de mail verstuurd? Welke servers zijn gebruikt? Wat is het onderwerp van de mail? Dat zijn de metadata.

Er zijn ten minste zeven redenen waarom die metadata zo verraderlijk zijn en vaak meer onthullen dan inhoudelijke persoonsgegevens.

1. Er worden vreselijk veel metadata geproduceerd

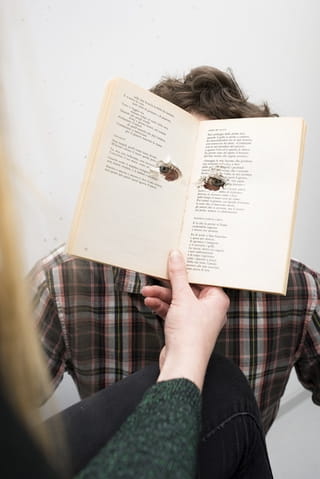

Je zit in je luie stoel en leest een boek. Je verliest je in een verhaal, identificeert je met een hoofdpersoon en laat je meeslepen door de verzinsels van de auteur. Toch is met de komst van enkele e-books ook lezen soms niet meer privé.

Sterker nog: sommige boeken lezen ook jou.

In Groot-Brittannië analyseert het bedrijf Jellybooks hoe proefpersonen bepaalde boeken lezen. Wanneer houden ze op met lezen? Welke passages onderstrepen ze? Zoeken ze bepaalde woorden op? Delen ze citaten?

Als bijvoorbeeld vrouwen van dertig Fifty Shades of Grey in één ruk uitlezen en vrouwen van in de vijftig er niet doorheen komen, weet je welke doelgroep je moet bestoken

Handig voor de uitgever. Als bijvoorbeeld vrouwen van dertig Fifty Shades of Grey in één ruk uitlezen en vrouwen van in de vijftig er niet doorheen komen, weet je welke doelgroep je moet bestoken.

Dit voorbeeld om maar aan te geven dat álle aan het internet verbonden apparaten continu gebruikersdata produceren die voor heel andere toepassingen gebruikt kunnen worden. Iedere keer komen er datastromen tot stand, worden er gegevens gelogd, wordt er context gegeven aan waar je op dat moment mee bezig bent.

En er worden steeds meer zaken op het internet aangesloten. De OV-chipkaart is een vervoersbewijs, maar voedt ook met iedere bliep de marketingdatabase van de NS en regionale vervoersbedrijven. Je smartphone is er om te bellen, maar winkeliers kunnen je wifisignaal ook gebruiken om je te herkennen of je te volgen in de winkel. Je hebt een IP-adres nodig om bereikbaar te zijn, maar websites kunnen daaraan ook zien waar je je ongeveer bevindt en hun content daarop afstemmen.

2. Die metadata geven een goed beeld van je gedrag

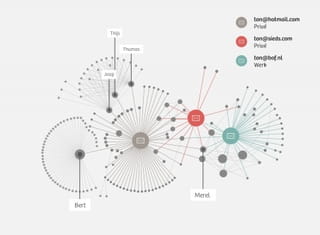

Ruim twee jaar geleden meldde Ton Siedsma zich bij ons met een opmerkelijk voorstel. Wij mochten een week lang zijn metadata (mail, telefoon, WhatsApp, browser) vastleggen. Politici en veiligheidsdeskundigen probeerden op dat moment de NSA-onthullingen te bagatelliseren door te stellen dat inlichtingendiensten vooral metadata verzamelen en niet kijken naar de inhoud van mails of luisteren naar telefoongesprekken.

Konden wij met dat kleine beetje metadata een beeld krijgen van Siedsma’s leven?

Dat bleek een makkie.

We konden vaststellen hoe zijn dagen eruitzagen, wie zijn vrienden waren, waar hij mee bezig was op zijn werk, wie zijn vriendin was, zijn politieke en levensbeschouwelijke overtuiging blootleggen en informatie achterhalen over zijn familie. Zijn metadata vertelden ons een verhaal, een verhaal dat we allemaal onbewust met onze technologieproviders delen.

3. Veel bedrijven willen deze data gebruiken

Het is dan ook niet zo verwonderlijk dat metadata gewild zijn. Facebook verdient er zijn geld mee. Iedere keer dat je op de vind-ik-leukknop of een van de nieuwe knoppen drukt, geef je het platform informatie over je wensen, je overtuigingen en je vrienden. Door die stukjes data te analyseren, kan Facebook een beeld krijgen van je drijfveren en je sociale netwerk. Die informatie is voor adverteerders natuurlijk reuze interessant.

Steeds meer bedrijven kijken daarom wat voor metadata zij eigenlijk hebben van hun klanten en proberen die te vermarkten. In Amerika hebben grote aanbieders van mobiele telefonie zich op de metadata van hun klanten gestort. Winkeliers kunnen bijvoorbeeld informatie krijgen over of klanten ter plekke de prijzen van een concurrent opzoeken. Nederlandse telecombedrijven leveren geaggregeerde data aan bedrijven die mensen- en verkeersstromen analyseren, bijvoorbeeld bij grote evenementen.

Het is niet voor niets dat een van de hoogste bazen van het Amerikaanse inlichtingenestablishment onlangs niet wilde uitsluiten dat het Internet der Dingen, zoals slimme thermostaten, tv’s en andere huishoudelijke apparaten, als bron voor inlichtingenverzameling gebruikt kan worden. Te mooie data om te laten liggen.

4. De combinatie van metadatabronnen holt privacybescherming uit

In 2013 gaf de gemeente New York een enorme dataset vrij van alle taxiritten in de stad. Identificerende informatie van chauffeurs en taxi’s waren gehusseld, maar informatie over ritprijs, instaplocatie en bestemming waren wel beschikbaar. Een slimme hacker kwam erachter dat de identificerende informatie niet goed gehusseld was, in die zin dat er een patroon in zat. Al snel kon hij per taxi en chauffeur zien hoeveel geld er werd verdiend en waar ze dus allemaal waren geweest.

Maar het werd nog gekker.

Door die metadata te vergelijken met de taxidataset kon hij achterhalen waar de acteurs naartoe waren gegaan

Een andere onderzoeker ging met de data aan de slag om uit te vogelen of bekende Amerikanen een beetje fatsoenlijke fooien gaven aan de chauffeurs. Hij zocht op roddelsites naar foto’s van bijvoorbeeld beroemde acteurs die in een taxi stapten. Vaak stond erbij hoe laat die foto was genomen en soms ook waar. Door die metadata te vergelijken met de taxidataset kon hij achterhalen waar de acteurs naartoe waren gegaan en hoeveel ze hadden betaald voor hun rit.

Ook keek hij naar een bekende stripclub in de wijk Hell’s Kitchen. Hij onderzocht alle taxiritten die in de nachtelijke uren vanaf de club werden gemaakt en waar die ritten naartoe gingen. Op die manier kon hij een aantal bezoekers tot aan huis volgen.

Grote (meta)datasets worden dikwijls beschikbaar gemaakt voor andere partijen, vaak tegen betaling, waarbij de belofte is dat het om anonieme data gaat. Die belofte is echter vaak niet hard te maken omdat er soms maar weinig extra informatie nodig is om data te deanonimiseren.

5. Gevoelige informatie is moeilijk af te schermen

Voor gevoelige gegevens - zoals medische informatie, of gegevens over politieke en religieuze overtuiging - gelden wat betreft bewaren en delen veel strengere regels. Toch blijken die regels niet veel waard als het op metadata aankomt.

Een berucht voorbeeld is het datalek in Grindr, een populaire datingapp voor homoseksuelen. De app maakt het mogelijk om beschikbare datingpartners te vinden bij jou in de buurt. De app moet dus continu vragen aan Grindr: ‘wie is er in de buurt?’ Door dat heel vaak te doen, was het mogelijk om andere gebruikers langdurig te volgen en er dus ook achter te komen waar ze woonden. Dat is natuurlijk vervelend, maar in sommige plekken, bijvoorbeeld in het Midden-Oosten en Rusland, ronduit gevaarlijk. Overigens kampte datingapp Tinder met hetzelfde probleem.

Eenzelfde voorbeeld legde mijn collega Maaike Goslinga vorig jaar bloot. Zij deed onderzoek naar de Nederlandse datahandel en stuitte daarbij op een handelaar die e-mailadressen verkocht van bezoekers van christelijke webfora en christelijke campings. De mailadressen zijn geen gevoelige informatie, maar de combinatie met de bron, maakt ze wél gevoelig, want als gebruiker heb je nu informatie over de levensovertuiging.

6. Je kunt alleen tegen zeer hoge kosten voorkomen dat je je metadata kwijtraakt

In de zomer van vorig jaar heb ik een experiment uitgevoerd. Ik wilde weten of het mogelijk was om actief te zijn online en op Twitter, zonder dat die activiteit naar mij te herleiden was.

Mijn surfgedrag kon ik redelijk goed anonimiseren. Daarvoor gebruikte ik Tails, een besturingssysteem dat je vanaf een usb-stick draait en dat alle sporen op je computer uitwist. Als ik wat minder tijd had, dan gebruikte ik de anonimiseringssoftware Tor.

Maar voor een Twitteraccount is een e-mailadres nodig. Om een e-mailadres aan te maken heb je vaak een ander e-mailadres of een telefoonnummer nodig. Ik kocht daarom een wegwerptelefoon (contant) in Den Haag. Bij de HEMA in Abcoude schafte ik een simkaart aan (ook contant betaald).

Ik heb het drie dagen volgehouden om geen sporen naar mijn echte leven te leggen

Omdat ik geen enkele verbinding naar mijn echte leven wilde hebben, moest ik dat account aanmaken op een locatie waar mijn gewone smartphone niet was. Anders konden mijn nieuwe wegwerptelefoon en mijn smartphone aan elkaar gelinkt worden.

Ik heb het drie dagen volgehouden om geen sporen naar mijn echte leven te leggen.

Ik logde op de derde dag per ongeluk bij Twitter in zonder Tor. Twitter had daarmee mijn echte IP-adres te pakken. Dat IP-adres was daarmee ook gekoppeld aan mijn anonieme mailaccount én aan mijn telefoonnummer.

Ook al krijg je het technisch voor elkaar en kun je het je veroorloven om te investeren in hardware, dan nog is het ontzettend moeilijk om gedisciplineerd te blijven. Als je onzichtbaar wilt blijven moet je ofwel de technologie niet gebruiken, wat een heel hoge prijs is, of je moet ontzettend veel gebruikersgemak opgeven, met het risico dat je alsnog faalt.

7. Je kunt evenmin in de ontwerpfase voorkomen dat metadata weglekken

Voor een gebruiker van technologie is het dus enorm moeilijk om grip te houden op de (meta)datastromen. De oplossing zou kunnen zijn: ontwerp betere technologie. Maar ook dat is haast onmogelijk. Metadata zitten overal.

Een mooi voorbeeld hiervan is een studie die vorig jaar werd uitgevoerd door Stanford University en een Israëlisch defensiebedrijf. Zij vonden een manier om mensen te lokaliseren door naar het batterijverbruik van hun smartphone te kijken. Als een smartphone contact maakt met een mast, kunnen de afstanden verschillen. Ook objecten, zoals gebouwen, kunnen ervoor zorgen dat het signaal sterker moet zijn. Dat leidt tot kleine schommelingen in het verbruik van je batterij. De onderzoekers slaagden erin om op basis van die data mensen te lokaliseren.

Zelfs anonimiseringstechnologie als Tor en Bitcoin is nooit 100 procent anoniem. Gebruikers van Tor zijn gevonden doordat onderzoekers naar het verkeer van het hele netwerk keken. Ze konden door minieme tijdsverschillen zien waar iemand het Tor-netwerk inging en waar hij of zij er weer uitkwam.

Als zelfs technologie die bedoeld is om ons anoniem te houden door haar eigen metadata wordt ondermijnd, is er dan nog hoop? Het lijkt een haast onmogelijke klus om controle te houden over onze onzichtbare maar alom aanwezige datastromen. Die stromen tegenhouden is geen optie. Dan werkt de technologie niet meer. Moeten we het dan maar opgeven?

Nee.

Hoe we kunnen terugvechten

Volgens mij zijn er mogelijkheden om enige controle te winnen. Er is geen allesomvattende oplossing, maar wel een aantal principes waarop we verder kunnen bouwen.

Het eerste principe is een betere wettelijke bescherming. We moeten onderkennen dat metadata net zo onthullend kunnen zijn als inhoudelijke persoonsgegevens. Nu al wordt een deel van onze metadata wettelijk beschermd. Als een IP-adres bijvoorbeeld herleidbaar is tot een persoon, mag je dat niet zo maar verwerken. Maar deze bescherming kan nog veel explicieter. In de nieuwe privacywetgeving waarover in Brussel nog hard wordt gevochten, is er een betere bescherming opgenomen. De vraag is alleen of de nationale toezichthouders genoeg mankracht krijgen om deze regelgeving te handhaven.

Het tweede principe is dat van dataminimalisatie. Hoe minder data we versturen, hoe minder metadata geproduceerd worden. Ook moeten eenmaal geproduceerde data sneller vernietigd worden zodat ze niet eenvoudig voor andere doeleinden hergebruikt kunnen worden.

Het derde principe is het doorbreken van de centrale controle op het internet. Het net is ooit ontworpen als decentraal netwerk. Bij een atoomaanval moest het communicatienetwerk blijven functioneren, ook al zouden er verbindingspunten wegvallen. In de praktijk is veel internetverkeer juist gecentraliseerd. Het loopt via een beperkt aantal internetserviceproviders, kabelaars en bedrijven (zoals Facebook en Google).

Een hoopgevende technologie is er een waar we al massaal gebruik van maken, tot grote frustratie van copyrighthouders: peer-to-peernetwerken. Als je een film of muziek downloadt, doe je dat waarschijnlijk via een torrentsite. De films en de muziek staan op computers van andere gebruikers en worden nergens centraal opgeslagen. Het enige wat nodig is, is dat er op bepaalde plekken in het netwerk lijsten circuleren van welke film- en muziekbestanden op welke computer staan. Vervolgens kun je daar je media downloaden.

Deze peer-to-peernetwerken zijn moeilijk te bestrijden. Je kunt één computer uit de lucht halen, maar anderen kunnen het werk dan makkelijk weer overnemen. Zolang er maar lijsten blijven circuleren, is er niemand die van buitenaf eenvoudig controle kan uitoefenen. Let wel: ook het gebruik van peer-to-peernetwerken laat sporen achter, maar het is moeilijker om al die sporen op één centraal punt, zoals bij Google of Facebook, te verzamelen.

Het vierde principe is controle te geven aan de gebruiker. Je zou binnenshuis, maar ook daarbuiten veel meer zeggenschap moeten krijgen over waar welke datastromen naartoe gaan. Vorige zomer zag ik een leuk voorbeeld hiervan in de praktijk: Dowse. Dowse is software, gemaakt door hackers, die je in je huis op een computer kunt installeren. Het is de toegang tot je persoonlijke netwerk. Jij bepaalt wat je netwerk binnenkomt (bijvoorbeeld geen reclame) en wat er weer uitgaat (geen foto’s uploaden naar Facebook of WhatsApp tijdens een feestje). Hoewel Dowse niet zal schalen en vooral interessant is voor de knutselaar, is het idee erachter krachtig: jij zit weer achter de knoppen van je digitale leven.

Het vijfde principe is het toevoegen van ruis aan je bestaan. Filosofen Finn Brunton en Helen Nissenbaum schreven onlangs een inspirerend boekje over obfuscation. Hun gedachte is simpel en doeltreffend. Als je je sporen niet kunt verbergen, verstop ze dan in nog meer sporen. Ze ontwikkelden bijvoorbeeld een browser-plugin Ad Nauseam. Die klikt op alle advertenties die je online te zien krijgt. Voor adverteerders, die je overal volgen, is jouw informatie waardeloos geworden.

Het zesde en laatste principe is de zaken benoemen voor wat ze zijn. Metadata is een ongelukkige term. We moeten deze term daarom inwisselen voor een betere: gedragsgegevens. Al die apparaten waarmee we ons omringen, doen de hele dag door hetzelfde: over ons praten, achter onze rug om. Over wie wij zijn, wat we doen, waar we ons bevinden en, als je maar genoeg data combineert, wat voor soort mensen we zijn. Tijd om een einde te maken aan dat geroddel.