Hoe een app jouw data rondstrooit

Gebruik een minuut de app Runtastic en je data komen bij zeker zes bedrijven in vier verschillende landen terecht. Een update van mijn onderzoek naar lekkende smartphones. Plus de vraag welke apps jij onderzocht wil zien.

Een beetje sporter gebruikt tegenwoordig handige smartphone-apps om trainingsschema’s op te stellen en prestaties vast te leggen. Hardlopers maken bijvoorbeeld gebruik van de app Runtastic om hun routes vast te leggen en rentijden te berekenen. Hun prestaties kunnen vervolgens met de buitenwereld gedeeld worden via Twitter en Facebook. Inmiddels hebben meer dan tien miljoen mensen de app gedownload.

Runtastic genereert data: waar je bent geweest, hoe snel je hebt gelopen en enkele persoonsgegevens die je zelf invult. Wat de makers van Runtastic daarmee doen, kun je nalezen in de privacy policy. De makers vertellen daarin dat ze je naam, adres en e-mail bewaren. Ook kunnen je data naar derden gestuurd worden, bijvoorbeeld adverteerders. De policy maakt niet duidelijk wanneer dat gebeurt en welke adverteerders dat zijn.

We weten dus heel weinig.

Waar geef je eigenlijk toestemming voor?

Dit is een probleem met veel applicaties. Wat je verteld wordt door Apple, Google en de app aanbieders is zo algemeen, dat je niet weet waar je toestemming voor geeft als je een app installeert en gebruikt.

Als je echt wil weten wat er met je data gebeurt, moet je onder de motorkap van de app kijken. Maar dat is niet zo makkelijk.

De afgelopen weken hebben wij, collega Maurits Martijn en ik, wel grote vorderingen gemaakt om het dataspoor dat je smartphone achterlaat bloot te leggen en te ontleden. In deze update geef ik kort weer waar we nu staan en waar we nog wat hulp kunnen gebruiken.

Ik heb xPrivacy ontdekt, een fantastische app (voor Android) die bijhoudt welke data precies worden opgevraagd door andere apps. Zo zie ik dat Runtastic tijdens het opstarten al de unieke ID van mijn smartphone wil weten. Ook weet Runtastic nu dat ik op dit moment in Abcoude ben, dat Twitter, Facebook, xPrivacy en Gmail actief zijn op mijn Samsung-smartphone, dat ik verbinding maak met het netwerk van XS4ALL en dat ik doorgaans bel via Vodafone. Ik zie ook dat Runtastic al gebruik heeft gemaakt van mijn internetverbinding, dus dat bovenstaande gegevens waarschijnlijk al naar een server zijn verzonden. Die ben ik dus kwijt.

We weten dus ongeveer welke data worden opgevraagd, maar nog niet wie die data krijgen. Met hulp van webdeveloper Lysander Vogelzang onderscheppen en ontleden we het dataverkeer. Hiervoor gebruiken we een handige tool die app-bouwers ook gebruiken: Charles. De smartphone maakt niet langer direct contact met internet, maar via een computer ertussen, een zogenoemde ‘proxy.’ We foppen de smartphone met een vals beveiligingscertificaat, waardoor we ook beveiligd verkeer kunnen onderscheppen.

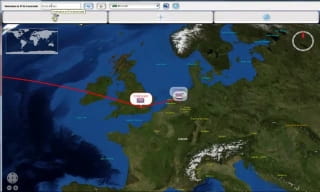

Bij Runtastic zien we bijvoorbeeld dat niet alleen het bedrijf zelf data krijgt. Binnen een minuut wordt er contact gelegd met servers van Google in Mountain View, Californië, Runtastic in Wenen, adverteerders in Engeland, Facebook in Ierland en weer een aantal verschillende advertentieservers van Google in de Verenigde Staten. In het filmpje hieronder heb ik het dataspoor in kaart gebracht van twee apps: Farm Heroes (een populair spelletje) en Runtastic.

Wat gaan we nu doen?

Collega Maurits Martijn onderzoekt het geldspoor: wie verdient hieraan? Ik onderzoek het dataspoor verder.

Eerst wil ik een explainer maken waarin ik uitleg wat nu precies het verschil is tussen Android, iOS en andere (mobiele) besturingssystemen.

Daarna willen we samen een verhaal maken over waar je nu precies toestemming voor geeft als je een app installeert (Android). Met xPrivacy kunnen we veel preciezer aangeven welke data worden opgevraagd. En hoe zorg je ervoor dat je controle houdt over welke informatie je prijsgeeft?

Tot slot maken we een verhaal over wie er aan jouw data verdient. Waar leiden de datasporen en geldsporen naartoe?

En dan hebben we nog een vraag, waarvoor we jullie hulp goed kunnen gebruiken. Inmiddels heb ik aardig wat apps geanalyseerd, maar graag hoor ik ook van jullie welke apps jullie onderzocht zouden willen zien. Ik kan niet beloven dat het met alle apps lukt (soms zijn ze te goed beveiligd), maar ik wil wel een poging wagen.